[Sicherheit] Privatsphäre bei Telefónica schützen // #Privatsphäre #Telefonica @chabermu

Telefónica will mit den Positions- & Bewegungsdaten seiner Kunden Geld verdienen. Betroffen ist davon nicht nur Ihr Mobil- oder Smartphone, sondern auch Ihr Surfstick und die SIM-Karte Ihres Tablet-PCs. Damit Sie Ihre Daten davon ausschließen, müssen Sie jetzt selbst aktiv werden und dieser Nutzung widersprechen.

Weitere Artikel zu diesem Themengebiet:

- [Hintergründe] Facebook, Twitter & Wearables und die Kosten für Ihre Autoversicherung

- [Sicherheit] So finden Sie heraus, was der Geheimdienst so alles über Sie weiß

- [Sicherheit] Fitness-Apps & Fitness-Tracker – Ein Denkanstoß zu Sportlichkeits-Gadgets

- [Sicherheit] Wie anonym bin ich im Internet? // User-Tracking mittels digitalem Fingerprint

Der größte Mobilfunkanbieter in Deutschland, Telefónica S.A., hat im Rahmen seines neuen Geschäftsfelds Advanced Data Analytics beschlossen, die Positions- & Bewegungsdaten seiner Kunden in anonymisierter und aggregierter Form für sich wirtschaftlich nutzbar zu machen, um damit zum Beispiel Händler in Einkaufszentren die Auswahl ihres Angebot zu optimieren.

Grundsätzlich sind alle Telefónica-Kunden von diese Datenauswertung betroffen.

Um die wirtschaftliche Verwendung Ihrer Daten zu verhindern, können Sie auf die Seite https://www.telefonica.de/dap/selbst-entscheiden.html gehen und dann nach Eingabe Ihrer Mobiltelefonnummer dieser Nutzung widersprechen.

Dies sollten Sie besonders dann tun, wenn Ihre SIM-Karte von einem der folgenden Anbieter ist:

- Ay Yildiz

- Aldi Talk

- blau.de

- Base

- discoPlus

- discoTel

- E-Plus

- fonic

- GALERIAmobil

- hellomobil

- Lidl Mobile

- maxxim

- NetzClub

- n-tv go

- Mobilka

- MTV

- NettoKOM

- Norma Mobil

- o2

- Ortel Mobile

- Simquadrat

- simply

- simyo

- Tchibo Mobil

- Türk Telekom

- WinSIM

- wir mobil

- yourfone

Falls Sie sich aufgrund der vielen Markennamen von Telefónica nicht sicher sind, ob Ihre SIM-Karte davon betroffen ist, können Sie sicherheitshalber diesen Widerspruch für Ihre Mobilfunknummer auf der Seite von Telefónica hinterlegen.

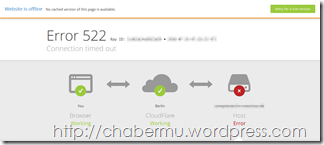

[Hosting Expertenwissen] Cloudflare-Fehler » Error 522 – Connection timed out / website is offline « BEHEBEN // #cloudflare @chabermu

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

[Webhosting – Alle Webserver-Plattformen; alle Web-Hoster; Zeitaufwand: ca. 5 Minuten]

In dieser Beschreibung erfahren Sie, wie Sie die Cloudflare-Fehlermeldung 522 endgültig beseitigen können.

Hintergründe und Ursachen:

Einige Web-Hoster wie z.B. 1&1 haben die unangenehme Eigenart, von Zeit zu Zeit regelmäßig die IP-Adressen der Web-Server Ihrer Kunden zu verändern, ohne den Kunden darüber Beschied zu geben – aus welchen Gründen auch immer.

Diese Änderungen der IP-Adressen wird zwar automatisch an die hoster-eigenen DNS-Server weitergereicht (damit die Web-Seiten der Kunden auch weiterhin unter der jeweiligen Kunden-Domains, d. h. URLs zu erreichen sind), jedoch werden diese veränderte IP-Adressen nicht an die DNS-Server von Cloudflare weitergegeben.

Behebung des Cloudflare-Fehlers 522 (am Beispiel vom Web-Hoster 1&1):

1.) Öffnen Sie das Control-Center Ihres Web-Servers

2.) Klicken Sie auf » Domains – Meine Domains – Domains verwalten «

3.) Erweitern Sie die Einstellungen einer Ihrer Domain, die noch nicht Cloudflare als DNS verwendet.

Sollten Sie nur eine Domain besitzen oder bereits alle Ihre Domains zum Cloudflare-DNS umgeleitet haben, müssen Sie die IP-Adressen Ihres Web-Servers über die Kundenbetreuung (hotline) Ihres Web-Hosters erfragen.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

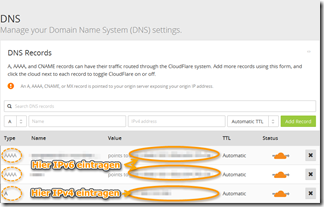

- allen Einträgen vom Typ » AAAA « DNS-Record erhalten die notierte, aktuelle IPv6-Adresse Ihres Web-Servers

- allen Einträgen vom Typ » A « DNS-Record erhalten die notierte, aktuelle IPv4-Adresse Ihres Web-Servers

4.) Notieren Sie sich die aktuelle IPv4- und die aktuelle IPv6-Adresse Ihres Web-Servers

5.) Öffnen Sie das Control-Center von Cloudflare

6.) Wählen Sie die Domain aus, welche beim Aufruf den Fehler 522 erzeugt

7.) Klicken Sie auf » DNS «

8.) Ändern Sie folgende DNS-Records:

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

9.) Fertig

Möglicherweise erst nach einer kurzen Wartezeit sollte nun der Cloudflare-Fehler 522 Ihrer Domain beseitigt und Ihre Web-Seite unter der URL wieder erreichbar sein.

[Windows Expertenwissen] Und es geht DOCH: Tablet-PC mit nur 16GB auf Windows 10 aktualisieren // #Windows10 @chabermu

[für Tablet-PCs mit nur 16GB und Windows 8 / 8.1, Zeitaufwand ca. 20 Minuten]

Mit dem NORMALEN Online-Upgrade kann ein Tablet-PC mit nur 16 GB NICHT auf Windows 10 aktualisiert werden.

Diese Anleitung zeigt Ihnen jedoch, wie Sie trotzdem Ihren Tablet-PC mit nur 16 GB auf Windows 10 aktualisiert können – mithilfe eines OFFLINE-Upgrades und sogar als clean install.

Dafür benötigen Sie :

- die Windows 10 ISO-Datei, Edition » Windows 10 « – Auf dieser Seite erhalten Sie sowohl die 32Bit- als auch die 64Bit-Ausgabe der ISO-Datei, die dann auch jeweils beide Windows-Fassungen (Home- und Pro-Ausgabe von Windows 10) enthält. WICHTIG: Achten Sie darauf, daß Sie » Windows 10 « (und nichts anderes) als Edition auswählen (siehe auch die Hinweise unten).

- ein SD-Karte oder einen USB-Stick mit 32GB

Die Windows 10 Installation erfolgt dann in zwei Abschnitten:

- A.) Erstellen des Offline-Installationsdatenträger für Windows 10

- B.) Starten der Offline-Installation von Windows 10

Und so gehen Sie nun vor:

A.) Erstellen des Offline-Installationsdatenträger für Windows 10

A-1.) Gehen Sie auf die Microsoft-Seite, die Ihnen den Download der Windows 10 ISO-Datei anbietet.

A-2.) Wählen Sie dort als Edition » Windows 10 « (und nichts anderes) aus.

Zum Vergrößern bitte anklicken.

Zum Vergrößern bitte anklicken.

A-3.) Wählen Sie anschließend die gewünschte Sprache und WICHTIG die korrekte Variante von Windows 10 – 32bit oder 64bit.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Dateiname: Win10_1511_2_German_x32.iso

Dateigröße: 3.368.392.704 Bytes

MD5: ed4ea08a55f1e21c8233ee240bd624e7

SHA-1: a7a1701f2e8b5f2e8477012ef841107005ee1efd

Dateiname: Win10_1511_2_German_x64.iso

Dateigröße: 4.499.191.808 Bytes

MD5: 8e6255fdb41c422aa54f40a84ce96cc2

SHA-1: d47d8436987cbf7cbc8d507e21e642d2d8310296

A-4.) Kopieren Sie nun die Windows 10 ISO-Datei auf die SD-Karte bzw. den USB-Stick.

B.) Starten des Offline-Upgrades von Windows 10

B-1.) Starten Sie Ihren Tablet-PC.

B-2.) Stecken Sie die SD-Karte bzw. den USB-Stick, auf der sich die Windows 10 ISO-Datei befindet, in den entsprechenden Anschluß Ihres Tablet-PCs.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

B-3.) Doppel-Klicken Sie mit der linken Maustaste auf die Windows 10 ISO-Datei – der Inhalt der ISO-Datei wird Ihnen nun angezeigt.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

B-4.) Starten Sie das Setup-Programm und wählen Sie im Dialogfenster unter » Wichtige Updates abrufen – Nicht jetzt «.

Achten Sie zudem darauf, daß KEINE Markierung bei » Ich möchte helfen, die Installation von Windows zu verbessern « gesetzt ist.

Klicken Sie anschließend auf » Weiter «.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

B-5.) Für eine vollständige Neu-Installation (clean install) wählen Sie im nächsten Dialogfenster » Nichts (Alles wird gelöscht, z. B. Dateien, Apps und Einstellungen) « aus und klicken auf » Weiter «.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

B-6.) Im Dialogfenster » Windows benötigt mehr Speicherplatz « klicken Sie auf » Anderes Laufwerk auswählen oder ein externes Laufwerk mit 10.0 GB freiem Speicher anfügen «.

Wählen Sie im erscheinenden Auswahlfeld den Laufwerksbuchstaben der SD-Karte bzw. des USB-Sticks und klicken Sie auf » Aktualisieren «.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

B-7.) Vor dem Start der Installation werden Ihnen die Optionen noch einmal angezeigt. Ist alles korrekt, starten Sie die Installation mit einem Klick auf » Installieren «.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

B-8.) Windows 10 wird nun installiert. Die vollständige Installation von Windows 10 dauert jetzt ca. 15 Minuten und Ihr Rechner wird dabei ca. drei mal neu gestartet.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Hinweise, wie Sie nach der Installation den Schutz Ihrer persönlichen Daten verbessern können, finden Sie in Kürze hier.

[Windows Expertenwissen] OFFLINE-Upgrade von Windows 7 / 8 / 8.1 auf Windows 10 als NEU-INSTALLATION (clean install) // #Windows10 @chabermu

[für Windows 7 , 8 oder 8.1 – Zeitaufwand ca. 1 Stunde 20 Minuten]

Diese Anleitung zeigt Ihnen seinen schnelleren, sicheren und sauberen Weg mithilfe einer Neu-Installation anstelle einer Aktualisierung Ihrer vorhandenen Windows-Installation.

Denn wenn Sie das Betriebssystem Ihres Windows-Rechner auf Windows 10 aktualisieren wollen, kann der Online-Download von mehreren Gigabyte während der Aktualisierung sehr nerven. Vor allem dann, wenn der Download inmitten abbricht. Schlägt die Aktualisierung fehl oder wollen Sie mehrere Rechner aktualisieren, können Sie vom Neuen downloaden.

Good to know IT – Information ist Alles

Für eine Neu-Installation (clean install) nach der folgenden Anleitung benötigen Sie lediglich Ihren vorhandenen Windows 7 / 8 / 8.1 Lizenz-Schlüssel, Ihre vorhandene Windows-Installation muß aktiviert sein und Sie benötigen während der Installation keine Internet-Verbindung.

Diese Anleitung ist auch anwendbar für eine spätere, komplette Neu-Installation von Windows 10.

Weitere Artikel zum Themengebiet:

Für diesen Offline-Installationsvorgang benötigen Sie folgende kostenfreie Programme bzw. Dateien :

- Windows 10 ISO-Datei, Edition » Windows 10 « – Auf dieser Seite erhalten Sie sowohl die 32Bit- als auch die 64Bit-Ausgabe der ISO-Datei, die dann auch jeweils beide Windows-Fassungen (Home- und Pro-Ausgabe von Windows 10) enthält. WICHTIG: Achten Sie darauf, daß Sie » Windows 10 « (und nichts anderes) als Edition auswählen (siehe auch die Hinweise unten).

- YUMI Portable – Damit erstellen Sie einen USB-Installationsstick, den Sie für die Windows 10 Installation benötigen.

- ProduKey (und ggf. die deutsche Sprachdatei dazu) – Falls Sie Ihren Lizenzschlüssel von Windows 7 / 8 / 8.1 vergessen haben.

Der lieben Ordnung halber und weil es leider sein muß !

Diese Anleitung erfolgen selbstverständlich mit Haftungsausschluß, d. h. ohne jegliche Garantie, Gewährleistung oder sonstige Haftung.

Die Windows 10 Installation erfolgt in vier Abschnitten:

- A.) Ermitteln Ihres bereits vorhandenen Lizenzschlüssels von Windows 7, 8 oder 8.1

- B.) Erstellen des Windows 10 USB-Installationssticks

- C.) Installieren von Windows 10 als saubere Neu-Installation

- D.) Anpassen der Installationseinstellungen – Verwenden Sie NICHT die Expresseinstellungen

Und so gehen Sie nun vor:

A.) Ermitteln des bereits vorhandenen Lizenzschlüssels von Windows 7, 8 oder 8.1

Falls Sie Ihren Ihren Lizenzschlüssel von Windows 7, 8 oder 8.1 griffbereit haben, können Sie diesen Abschritt überspringen und bei » B.) Erstellen des Windows 10 USB-Installationssticks « fortfahren.

Sollten Sie Ihren Lizenzschlüssel von Windows 7, 8 oder 8.1 vergessen haben, können Sie ihn mit dem legalen, kostenfreien Programm » ProduKey « von Ihrem Rechner auslesen und notieren – Download-Link siehe oben.

A-1.) Entpacken Sie die ZIP-Datei von » ProduKey « (Download-Link siehe oben) einfach in einem Ordner, die dazugehörige deutsche Sprachdatei (Download-Link siehe oben) muß im gleichen Ordner wie die entpackten Programmdateien liegen.

A-2.) Starten Sie » ProduKey « und notieren Sie sich Ihren Lizenzschlüssel von Windows 7 / 8 / 8.1

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

B.) Erstellen des Windows 10 USB-Installationssticks

Voraussetzung dafür ist, daß sich die » Windows 10 ISO-Datei « (Download-Link siehe oben) bereits auf Ihrem Rechner befindet.

Dateiname: Win10_1511_2_German_x32.iso

Dateigröße: 3.368.392.704 Bytes

MD5: ed4ea08a55f1e21c8233ee240bd624e7

SHA-1: a7a1701f2e8b5f2e8477012ef841107005ee1efdDateiname: Win10_1511_2_German_x64.iso

Dateigröße: 4.499.191.808 Bytes

MD5: 8e6255fdb41c422aa54f40a84ce96cc2

SHA-1: d47d8436987cbf7cbc8d507e21e642d2d8310296Download-Link siehe oben

WICHTIG: Achten Sie darauf, daß Sie beim Download (Download-Link siehe oben) als Edition » Windows 10 « (und nichts anderes) ausgewählt haben.

Zum Vergrößern bitte anklicken.

Zum Vergrößern bitte anklicken.

Wählen Sie anschließend die gewünschte Sprache und WICHTIG die korrekte Variante von Windows 10 – 32bit oder 64bit.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

B-1.) Entpacken Sie nun » YUMI Portable « (Download-Link siehe oben), indem Sie die heruntergeladenen Datei starten.

HINWEIS: Obwohl im Dialogfenster » … installation of YUMI Portable « angezeigt wird, wird das Programm lediglich in einem Ordner Ihrer Wahl entpackt (also nicht installiert – es werden keine zusätzlichen Dateien erstellt und auch keine Ihre Windows-Registry-Einträge verändert)

B-2.) Starten Sie nun » YUMI Portable « und bestätigen Sie die Verwendungsbestimmungen (Licence Agreement).

B-3.) Nehmen Sie nun im Dialogfenster von » YUMI Portable « die korrekten Einstellungen bzw. Markierungen vor. Klicken Sie noch nicht auf » Create «.

WICHTIG: Ihr USB-Stick wird beim Erstellen vollständig gelöscht !

zum Vergrößern bitte anklicken

zum Vergrößern bitte anklicken

B-4.) Schließen Sie VOR dem Klicken auf » Create « ALLE Windows-Explorer-Fenster und erst dann auf » Create «.

Das Erstellen des Windows 10 USB-Installationssticks kann nun bis zu 1 Stunde dauern.

C.) Installieren von Windows 10 als saubere Neu-Installation

C-1.) Fahren Sie Ihren Windows-Rechner vollständig herunter.

C-2.) Schließen Sie den soeben erstellten Windows 10 USB-Installationsstick an Ihren Rechner an und starten diesen.

C-3.) Ihre Rechner sollte nun vom USB-Stick aus starten bzw. booten.

Hinweis 1: Sollte Ihr Rechner nicht vom USB-Stick aus starten (booten), müssen Sie im BIOS Ihres Rechners unter » Boot « die Reihenfolge der Startlaufwerke so verändern, daß » USB « an erster Stelle steht. Wiederholen Sie so den Boot-Vorgang.

Hinweis 2: Wenn aufgrund eines UEFI-BIOS Ihres Rechners der Startvorgang vom USB-Stick fehlschlagen sollte, können Sie nach dem normalen Hochstarten Ihres Rechner das Setup-Programm des Windows 10 USB-Installationssticks einfach über den Windows-Explorer starten.

C-4.) Nach dem Starten des Windows 10 Setups (entweder über einen USB-Bootvorgang Ihres Rechners oder durch manuelles Starten des Setup-Programms) geben Sie Ihre Sprache und andere Einstellungen ein und klicken auf » Weiter «, um den Vorgang fortzusetzen.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

C-5.) Klicken Sie anschließend auf » Jetzt installieren «.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

C-6.) Geben Sie im Dialogfenster » Windows aktivieren « Ihren vorhandenen Lizenzschlüssel von Windows 7, 8 oder 8.1 an, den Sie sich ggf. mit A.) Ermitteln des bereits vorhandenen Lizenzschlüssels von Windows 7, 8 oder 8.1 von Ihrer vorhandenen Windows-Installation notiert haben.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

C-6.) Die vollständige Installation von Windows 10 dauert nun insgesamt ca. 15 Minuten. Dabei wird Ihr Rechner etwa drei mal neu gestartet.

WICHTIG: Verwenden Sie bei der Installation NICHT » Express-Einstellungen « , sondern verwenden Sie » Einstellungen anpassen «.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

D.) Anpassen der Installationseinstellungen

Durch das Anpassen der Installationseinstellungen können Sie den Schutz Ihrer persönlichen Daten verbessern.

D-1.) Mitunter werden Ihnen nicht alle Installationseinstellungsmöglichkeiten angezeigt und Sie müssen einige Einstellungen erst sichtbar machen, indem Sie den abgeschnittenen Teil erst sichtbar machen durch nach-unten-rollen (scrollen).

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Verändern Sie hier alle Einstellungen auf » AUS « und klicken auf » WEITER «.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Verändern Sie auch hier alle Einstellungen auf » AUS « und klicken auf » WEITER «.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Verändern Sie ebenfalls hier alle Einstellungen auf » AUS « und klicken auf » WEITER «.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

D-2.) Anschließend vergeben Sie für das lokale Konto Ihres Rechners noch einen Benutzernamen, ggf. ein Kennwort, einen Kennworthinweis und klicken auf » Weiter «.

D-3.) Die vollständige Installation von Windows 10 dauert jetzt ca. 15 Minuten.

Hinweise, wie Sie nach der Installation den Schutz Ihrer persönlichen Daten verbessern können, finden Sie in Kürze hier.

Auswärtiges Amt stellt wegen LOCKY-Bedrohung gesamte IT um – wiedereinmal … // #locky #ransomware #cybersecurity

Zum Vergrößern bitte anklicken, siehe auch hier »

Zum Vergrößern bitte anklicken, siehe auch hier »

2010 hatte das Auswärtige Amt kurzfristig beschlossen, die 2005 angefangene Linux-Desktop-Migration einzustampfen und zu Windows zurück zu kehren. Damit war die Leuchtturmfunktion für den Einsatz freier Software in deutschen Bundesbehörden praktisch über Nacht gestorben.

Weitere Top-Artikel zu diesem Themengebiet:

- [Expertenwissen] Krypto-Trojaner: Einzelheiten, Schutz & Gegenmaßnahmen | Teil 1 – LOCKY

- [Sicherheit] Big Brother Microsoft is VERY STRICTLY watching you

- [Hintergründe] Facebook, Twitter & Wearables und die Kosten für Ihre Autoversicherung

- [Sicherheit] Ist Ihr PC / SmartPhone / Tablet-PC von der FREAK-Attacke betroffen ?

- [Sicherheit] So finden Sie heraus, was der Geheimdienst so alles über Sie weiß

- [Sicherheit] Fitness-Apps & Fitness-Tracker – Ein Denkanstoß zu Sportlichkeits-Gadgets

- [Sicherheit] Wie anonym bin ich im Internet? // User-Tracking mittels digitalem Fingerprint

Nun steht der IT-Landschaft des Auswärtigen Amts eine weitere, sehr tiefgreifende Umstellungen bevor.

Denn mit Beginn Q2 2016 sollen alle IT-Arbeitsplätze des Auswärtigen Amts auf Commodore Amiga 500 umgestellt werden.

“ Aufgrund der realen Bedrohung durch Krypto-Trojaner wie Locky, die bereits anderenorts sehr ernste Schäden mit hohen Folgekosten an IT-Systemen verursacht haben, sehen wir uns gezwungen, die Sicherheit einer funktionierenden Datenverarbeitung auch mit ungewöhnlichen Maßnahmen zu gewährleisten. „, kommentiert der IT-Verantwortliche des Auswärtigen Amts diesen Schritt.

Nun bestätigt auch die Bundesregierung in ihrer Antwort auf die Anfrage der SPD-Fraktion im Bundestag diese Entscheidung.

“ Sämtliche Office-spezifischen Aufgaben können mit dem Commore Amiga 500 genauso effizient wie bisher – bei einem erhöhten Sicherheitsstandard gegenüber Cyber-Bedrohungen – ausgeführt werden. Die einfache Mausbedienung der graphischen Oberfläche und die große Verfügbarkeit von sehr ausgereifter Software sprechen für den Einsatz des Systems. „, heißt es dabei.

Gegenüber dem Commodore Amiga 500 konnte sich der in Konkurrenz stehende Atari 520 ST aufgrund seines externen Diskettenlaufwerks und der schlechteren Tastatur nicht durchsetzten.

Der Commodore C-64 schied ebenso wegen dem fehlenden, integrierten Laufwerk aus. Zudem war die zu träge reagierende, graphische Oberfläche von GEOS für den effizienten Bürobetreib für das an sich exzellente System leider unzureichend.

Good to know IT – Information ist Alles

Das Auswärtige Amt ist der seit dem Kaiserreich traditionelle Name für das deutsche Außenministerium unter der Leitung des Bundesminister des Auswärtigen mit seinem seit dem 17. Dezember 2013 im Kabinett Merkel III stehenden Amtsinhaber Frank-Walter Steinmeier (60, SPD) .

2001 wurde im Serverbereich des Auswärtigen Amts mit der Migration auf Linux begonnen.

2005 wurden auf Mobilrechnern ein auf Debian GNU/Linux basierendes System mit Firefox, Thunderbird und OpenOffice installiert, auf Büro-PCs wurde ein Dualboot-System mit Debian / Windows eingerichtet.

2007 wurde von den IT-Verantwortlichen des Auswärtigen Amts die Umstellung als Erfolgsgeschichte mit niedrigeren IT-Arbeitsplatzkosten als in jedem anderen Bundesministerium bezeichnet.

2011 liefen in Behörden des Außenministeriums in Berlin und weltweit noch rund 11.400 Arbeitsplätze im Mischbetrieb Debian / Windows.

2012 waren davon nur noch 1000 übrig, siehe Antwort der Bundesregierung auf eine Anfrage der grünen Bundestagsfraktion.

[Expertenwissen] Der » Konami-Code «

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Der Konami-Code ist eine spezielle Tastenkombination, die ursprünglich in vielen Computerspielen von Konami eingebaut wurde, dann auch von anderen Herstellern mit übernommen wurde und zu einer deutlichen Veränderung des Spielablaufes führt.

Solche versteckten Tricks werden im Allgemeinen Cheat-Code oder kurz Cheats (von englisch " to cheat " – mogeln) genannt und bringen nach der Eingabe dem Spieler zusätzliche Bewaffnungen, mehr Lebensenergie, weitere Munition usw.

Der Konami-Code besteht aus der Tastenkombination

↑ ↑ ↓ ↓ ← → ← → B A

Der original Konami-Code wurde 1986 vom Spieleentwickler Kazuhisa Hashimoto im NES-Spiel Gradius integriert, um das Spiel besser testen zu können. Nach der Eingabe in Gradius erhält der Spieler alle Bordwaffen, die ansonsten erst im Spielverlauf erkämpft werden müssen.

Hintergrund für diese einst verstecke Maßnahme war das bessere Testen des Spiels. Gerüchte sagen, daß bei der Markteinführung von Gradius schlichtweg vergessen wurde, diesen Trick wieder aus dem Spiel zu nehmen.

Durch seine starke Verbreitung haben sich dann auch andere Spielehersteller dazu entschieden, den Konami-Code für versteckte Funktionen in ihren Spielen zu integrieren.

Eine Liste von Computerspielen, in denen der Konami-Code integriert ist, finden Sie hier ».

Mittlerweite ist der Konami-Code auch ein Bestandteil der Internet-Kultur geworden. So gibt es zahlreiche Web-Seiten, bei denen die Eingabe das Konami-Codes zu versteckten Funktionalitäten führen, zu so genannten Easter-Eggs.

Eine Liste von Internet-Seiten, in denen der Konami-Code integriert ist, finden Sie hier ».

Versuchen Sie einfach den Konami-Code auch an anderen Internet-Seiten aus, Sie werden sicherlich überrascht sein – Frohe Ostern

[Quelle: computerarchiv-muenchen.de]

Neuerste 5 TOP-Beiträge:

- [Sicherheit] Privatsphäre bei Telefónica schützen // #Privatsphäre #Telefonica @chabermu

- [Hosting Expertenwissen] Cloudflare-Fehler » Error 522 – Connection timed out / website is offline « BEHEBEN // #cloudflare @chabermu

- [Windows Expertenwissen] Und es geht DOCH: Tablet-PC mit nur 16GB auf Windows 10 aktualisieren // #Windows10 @chabermu

- [Windows Expertenwissen] OFFLINE-Upgrade von Windows 7 / 8 / 8.1 auf Windows 10 als NEU-INSTALLATION (clean install) // #Windows10 @chabermu

- Auswärtiges Amt stellt wegen LOCKY-Bedrohung gesamte IT um – wiedereinmal … // #locky #ransomware #cybersecurity

[Expertenwissen] Krypto-Trojaner: Einzelheiten, Schutz & Gegenmaßnahmen | Teil 1 – LOCKY // #locky @chabermu

Über LOCKY bekommen Sie in den allgemeinen Medien bislang nur wenig detaillierte Einzelheiten und kaum brauchbare Hinweise, wie Sie Ihre persönlichen Dateien vor der bösartigen Verschlüsselung und anschließenden Lösegeld-Erpressung schützen.

Inhaltslos heißt es leider durchgängig nur » Machen Sie Daten-Sicherungen, Backups etc. … «.

In der folgenden Beitragsreihe bekommen Sie ganz konkrete Antworten zu Ihren Fragen über Einzelheiten, Tipps zum Schutz und klare Hinweise zu Gegenmaßnamen gegen die heimtückische Verschlüsselung von Dateien durch Krypto-Trojaner.

Weitere Top-Artikel zu diesem Themengebiet:

- [Sicherheit] Big Brother Microsoft is VERY STRICTLY watching you

- [Hintergründe] Facebook, Twitter & Wearables und die Kosten für Ihre Autoversicherung

- [Sicherheit] Ist Ihr PC / SmartPhone / Tablet-PC von der FREAK-Attacke betroffen ?

- [Sicherheit] So finden Sie heraus, was der Geheimdienst so alles über Sie weiß

- [Sicherheit] Fitness-Apps & Fitness-Tracker – Ein Denkanstoß zu Sportlichkeits-Gadgets

- [Sicherheit] Wie anonym bin ich im Internet? // User-Tracking mittels digitalem Fingerprint

Welche Krypto-Trojaner sind bislang bekannt, die Lösegeld für die Dateien-Entschlüsselung erpressen ? (Stand: März 2016)

- Dirty Decrypt

- CryptoLocker

- CryptoWall / Cryptodefense

- Critroni / CTB Locker

- TorrentLocker

- Cryptographic Locker

- TeslaLocker

- Locky

Welche Rechner sind durch den Krypto-Trojaner LOCKY gefährdet ?

Alle Rechner mit …

- dem Betriebssystem » Microsoft Windows «,

- auf denen das Textverarbeitungsprogramm » Microsoft Word « installiert ist und

- die eine Verbindung zum Internet oder zu einem Netzwerk, z. B. einem Firmen-Netzwerk haben

Sind Dateien gefährdet, wenn ich zwar das Betriebssystem » Windows « aber ein anderes Textverarbeitungsprogramm z. B. » Writer « von » LibreOffice « verwende ?

Das gefährliche Makro der infizierten Microsoft-Word-Datei wird bislang nur vom Textverarbeitungsprogramm » Microsoft Word « ausgeführt.

Hinweis Netzwerk-Rechner:

Wenn Ihr Rechner allerding an ein Netzwerk, z. B. einem Firmen-Netzwerk angebunden ist, besteht die Möglichkeit, daß ein anderer Rechner von LOCKY befallen wird und so auch Dateien verschlüsselt werden, die auf den Netzwerk-Laufwerken abgespeichert sind (siehe auch weiter unten: » Welche Laufwerke werden von LOCKY angegriffen ? «).

Sind Dateien gefährdet, wenn ich ein anderes Betriebssystem als » Microsoft Windows « verwende ?

Der Krypto-Trojaner LOCKY ist eine ausführbare Windows32-Datei. Demnach sind nur Rechner mit dem Betriebssystem » Microsoft Windows « gefährdet.

Beachten Sie aber auch weiter oben: Hinweis Netzwerk-Rechner

Sind Dateien gefährdet, wenn ich das Betriebssystem » Microsoft Windows « und das Textverarbeitungsprogramm » Microsoft Word « verwende, jedoch KEINE Verbindung zum Internet habe ?

Wenn Ihr Rechner an ein Firmen-Netzwerk oder sonstigen Netzwerk angeschlossen ist, besteht die Gefahr, daß ein anderer Rechner von dem Krypto-Trojaner LOCKY befallen wird und so auch Ihre privaten Daten verschlüsselt werden, die z. B. auf den Netzwerk-Laufwerken abgespeichert sind.

Beachten Sie aber auch weiter oben: Hinweis Netzwerk-Rechner

Wie wird ein Rechner von LOCKY befallen ?

- Eine E-Mail mit einem infizierten Microsoft-Word-Dateianhang ist mit einem unstimmigen Betreff an Sie geschickt worden

- Diese infizierte Microsoft-Word-Datei enthält ein gefährliches Makro.

- Beim Öffnen der infizierten Microsoft-Word-Datei werden Sie gefragt, ob das darin enthaltene Makro gestartet werden soll.

- Mit dem Start des Makros beginnt das Unheil.

- Beim Starten des Microsoft-Word-Makros wird der eigentlichen Krypto-Trojaner LOCKY von einem der vielen gehackten Server aus dem Internet heruntergeladen, ausführt und alle ihre privaten Daten sowie vieles Weitere (siehe auch weiter unten: » Welche Laufwerke werden von LOCKY angegriffen ? «) verschlüsselt.

Wichtiger Hinweis

Das gefährliche Makro in der Microsoft-Word-Datei enthält nur den Code zum Nachladen des Krypto-Trojaners LOCKY, jedoch nicht den Krypto-Trojaner selbst.

Wenn also zum Startzeitpunkt des Makros der infizierten Microsoft-Word-Datei keine aktive Internet-Verbindung besteht, kann der Krypto-Trojaner LOCKY nicht aus dem Internet nachgeladen und damit auch nicht gestartet werden. Demnach können auch keine Dateien verschlüsselt werden.

Lesen Sie auch weiter unten: » Welche Laufwerke werden von LOCKY angegriffen ? «

Eine Entschlüsselung der Dateien ist derzeit nur durch die LOCKY-Ersteller möglich und selbst bei Bezahlung ungewiss und unsicher.

Wird LOCKY von einem Anti-Virus-Programm erkannt ?

Um der Erkennung durch ein Anti-Virus-Programm zu entgehen, ist der Krypto-Trojaner LOCKY mittels eines Crypter-Packers verschlüsselt. Erst nach dem Start der gepackten und verschlüsselten Datei entsteht so die ausführbare Datei, die den Schaden anrichten kann.

Weil sich mit einem Cypto-Packer aber leider sehr viele unterschiedliche Datei-Signaturen des damit gepackten Programms herstellen lassen, kann Ihr Anti-Viren-Programm erst nach der Entdeckung und der Aktualisierung der neuen Datei-Signatur den neu verpackten Krypto-Trojaner LOCKY erkennen – und das dauert in der Regel zumindest 24 Stunden.

Oder kurz: Ein Anti-Viren-Programm bietet einen unzureichenden Schutz gegen den Krypto-Trojaner LOCKY !

Welche Laufwerke werden von LOCKY angegriffen ?

- alle lokale Festplatten

- alle angeschlossene externe Festplatten

- alle RAM-Laufwerke

- alle verfügbaren Netzwerke-Laufwerke – besonders für alle Dateien auf z.B. Firmen-Netzwerk-Laufwerken sehr gefährlich !

- alle eingebundene, lokale Laufwerke, wie z.B. TrueCrypt-Containerdateien etc.

- alle eingebundene Cloud-Speicher, wie z.B. DropBox etc.

Welche Dateien werden von LOCKY verschlüsselt ? (Stand: März 2016)

| .123 | .fla | .otg | .svg |

| .3dm | .flv | .otp | .swf |

| .3ds | .frm | .ots | .sxc |

| .3g2 | .gif | .ott | .sxd |

| .3gp | .gpg | .p12 | .sxi |

| .602 | .gz | .PAQ | .sxm |

| .7z | .hwp | .pas | .sxw |

| .aes | .ibd | .tar | |

| .ARC | .jar | .pem | .tar.bz2 |

| .asc | .java | .php | .tbk |

| .asf | .jpeg | .pl | .tgz |

| .asm | .jpg | .png | .tif |

| .asp | .js | .pot | .tiff |

| .avi | .key | .potm | .txt |

| .bak | .lay | .potx | .uop |

| .bat | .lay6 | .ppam | .uot |

| .bmp | .ldf | .pps | .vb |

| .brd | .m3u | .ppsm | .vbs |

| .cgm | .m4u | .ppsx | .vdi |

| .class | .max | .PPT | .vmdk |

| .cmd | .mdb | .pptm | .vmx |

| .cpp | .mdf | .pptx | .vob |

| .crt | .mid | .psd | .wav |

| .cs | .mkv | .qcow2 | .wb2 |

| .csr | .mml | .rar | .wk1 |

| .CSV | .mov | .raw | .wks |

| .db | .mp3 | .rb | .wma |

| .dbf | .mp4 | .RTF | .wmv |

| .dch | .mpeg | .sch | .xlc |

| .dif | .mpg | .sh | .xlm |

| .dip | .ms11 | .sldm | .XLS |

| .djv | .ms11 (Security copy) |

.sldx | .xlsb |

| .djvu | .MYD | .slk | .xlsm |

| .DOC | .MYI | .sql | .xlsx |

| .docb | .NEF | .SQLITE3 | .xlt |

| .docm | .odb | .SQLITEDB | .xltm |

| .docx | .odg | .stc | .xltx |

| .DOT | .odp | .std | .xlw |

| .dotm | .ods | .sti | .xml |

| .dotx | .odt | .stw | .zip |

Mit welcher Programmiersprache ist LOCKY realisiert worden ?

Experten sagen, daß der Krypto-Trojaner LOCKY teilweise mit VisualStudio C++, in der Sprache » C « und auch in Assembler realisiert worden ist.

Deshalb werden nach dem Start von LOCKY die Dateien extrem schnell verschlüsselt.

Wie verschlüsselt LOCKY die Dateien ?

Der Krypto-Trojaner LOCKY verwendet die in Windows integrierte » CryptoAPI « mit 128-Bit AES im » cipher block chaining mode «.

Nach der Verschlüsselung werden die ursprünglichen Dateinamen durch eine 32-Zeichen lange Hexadezimalzahl ersetzt (damit also unleserlich gemacht) sowie die Endung » .locky « angehängt.

Wie läuft die Verschlüsselung der Dateien durch LOCKY ab ?

- Ein 2048-Byte langer, öffentlicher RSA-Schlüssel wird von einem LOCKY-Server geladen

- Mit diesem öffentlichen RSA-Schlüssel werden dann viele zufällig erzeugte, 128-Bit lange AES-Schlüssel wiederum verschlüsselt

- Die Verschlüsselung der Dateien beginnt. Dabei wird der ursprüngliche Dateiname durch eine 32-Zeichen lange Hexadezimalzahl ersetzt (damit also unleserlich gemacht) sowie die Endung » .locky « angehängt.

- Nach der Dateien-Verschlüsselung werden Informationen an einem LOCKY-Server zurück übertragen, ebenfalls verschlüsselt.

- Anschließend wird der LOCKY-Hinweistext von einem LOCKY-Server aus dem Internet heruntergeladen, in ein Hintergrundbild umgewandelt und dieses auf Ihrem Rechner dauerhaft angezeigt.

Welche Registrierungsschlüssel werden von LOCKY erstellt ?

- HKCU – Software – Microsoft – Windows – CurrentVersion – Run – Locky

- Startet bei jedem Windows-Start den Krypto-Trojaner LOCKY; abgelegt und umbenannt als » C:\ User \ [IHR_USERNAME] \ AppData \ Local \ Temp \ svchost.exe «

- HKCU – Software – Locky – id

- individuelle, hexadezimale Kennung; 16 Byte lang

- HKCU – Software – Locky – pubkey

- Öffentlicher Schlüssel, mit der die Dateien verschlüsselt wurden. HINWEIS: Zum Entschlüsseln ist der zweite, geheime Schlüssel notwendig.

- HKCU – Software – Locky – paytext

- Textnachricht

- HKCU– Control Panel – Desktop – Wallpaper

- Zeigt den Hinweistext von LOCKY als Hintergrundbild an; » %User Profile% \ Desktop_Locky_recover_instructions.bmp «

Helmut Schmidt (1918 – 2015) // #HelmutSchmidt

Wer Visionen hat, soll zum Arzt gehen.

bekanntester Spruch von Helmut Schmidt

[Hintergründe] VW hat die Software " manipuliert " … // #dieselgate #vw

" … VW hat die Software manipuliert, um bessere Abgaswerte zu erhalten … "

Um bei Emissionstests bewusst bessere Abgaswerte zu erreichen hat VW diese Software nicht manipuliert, sondern ganz gezielt entwickeln lassen.

Dafür ist nicht nur eine simple Veränderung von ein paar Zeilen Programmcode notwendig, sondern es müssen vielmehr

- erst einmal ein Vorgehensverfahren entwickelt werden, um einen Emissionstest überhaupt zu erkennen,

- dann der Motor analysiert werden, bei welcher Ansteuerung er bessere Abgaswerte erzielt und

- darüber hinaus viele Zeilen Programmcode geschrieben werden, um den Motor dann derart verändert anzusteuern, daß dieser bei einem erkannten Emissionstest die vorgetäuschten Abgaswerte auch abgibt.

Das alles braucht zur Umsetzung natürlich auch Personen, Zeit, ein Budget und vor allem auch eines: einen Arbeitsauftrag des zuständigen Managements.

[Hintergründe] VW Chef Martin Winterkorn und der VW Dieselskandal // #dieselgate #vw

[Windows Expertenwissen] Per Update spioniert Microsoft nun auch Windows 7, 8 und 8.1 aus // #Microsoft #Privacy #Windows10 @chabermu

Die Sammelwut der Benutzerdaten von Windows 10 reicht Microsoft (Börsenwert an Nasdaq: 334,48 Milliarden US-Dollar, Stand: 1. Sep 2015) immer noch nicht – Nun hat es der Softwarekonzern auch auf die Nutzerdaten der Anwender von Windows 7, 8 und 8.1 abgesehen.

Weitere Top-Artikel zu diesem Themengebiet:

- [Sicherheit] Big Brother Microsoft is VERY STRICTLY watching you

- [Hintergründe] Facebook, Twitter & Wearables und die Kosten für Ihre Autoversicherung

- [Sicherheit] Ist Ihr PC / SmartPhone / Tablet-PC von der FREAK-Attacke betroffen ?

- [Sicherheit] So finden Sie heraus, was der Geheimdienst so alles über Sie weiß

- [Sicherheit] Fitness-Apps & Fitness-Tracker – Ein Denkanstoß zu Sportlichkeits-Gadgets

- [Sicherheit] Wie anonym bin ich im Internet? // User-Tracking mittels digitalem Fingerprint

Die Anwender von Windows 10 werden von Microsoft derart stark ausspioniert, daß bereits Länder und Regierungen wegen möglicher Verstöße gegen die Datenschutzgesetze dagegen vorgehen.

So warnt z. B. die Verbraucherzentrale Rheinland-Pfalz vor dem Einsatz von Windows 10, schreibt dazu » Windows 10 – Überwachung bis zum letzten Klick « und erläutert auf 27 (!!) Seiten » Datenschutz bei Windows 10 erhöhen «

Bislang fühlten und glaubten sich Anwender von Windows 7, 8 und 8.1 einigermaßen sicher vor dieser heftigen Sammelwut.

Falsch vermutet, denn bereits seit dem 18. August 2015 wird den Anwendern von Windows 7 mit der offiziellen Windows-Update-Funktion mehrere Abhör-Update stillschweigend untergeschoben.

Bei Anwendern von Windows 8 und 8.1 ist es sogar seit dem 9. Juni 2015.

Microsoft hat es nämlich auch auf die Benutzerdaten der Anwender von Windows 7, 8 und 8.1 abgesehen.

Anwender von Windows XP sind davon nicht betroffen, da Microsoft bereits seit dem 8. April 2014 für Windows XP keine Windows-Updates mehr ausliefert. Immerhin wird Windows XP laut Netmarketshare immer noch von über 12% der Anwender trotzdem weiterhin verwendet.

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Bei den Spionage-Updates handelt es sind um die folgenden, bislang noch optionalen Windows-Updates:

Windows 7:

- KB3075249 vom 18.08.2015: offizielle Beschreibung von Microsoft »

- KB3080149 vom 18.08.2015: offizielle Beschreibung von Microsoft »

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Windows 8 bzw. 8.1:

- KB3068708 vom 9.6.2015: offizielle Beschreibung von Microsoft »

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Sowie ggf auch:

- KB3022345: offizielle Beschreibung von Microsoft »

Sollten sich diese Windows-Updates bereits auf Ihrem PC befinden, sollten Sie diese schnellstens entfernen.

Gehen Sie dazu folgendermaßen vor:

Windows 7:

- Klicken Sie auf » Start – Systemsteuerung « – das Fenster Systemsteuerung öffnet sich.

- In dem Fenster Systemsteuerung klicken Sie auf » Programme – Programme und Funktionen – Installierte Updates anzeigen « – das Fenster Installierte Updates öffnet sich.

- Suchen Sie im Fenster Installierte Updates nach den Windows-Updates KB3075249, KB3080149 und ggf. auch nach KB3022345.

- Klicken Sie jedes diese Windows-Updates mit der rechten Maustaste einzeln an – der Eintrag Deinstallieren öffnet sich.

- Klicken Sie auf » Deinstallieren «

- Fertig

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Windows 8 bzw. 8.1:

- Öffnen Sie in der Kachel-Oberfläche den Windows-Desktop – der Windows-Desktop öffnet sich.

- Klicken Sie mit der rechten Maustaste in die linke untere Ecke des Bildschirms – ein Kontext-Menü öffnen sich.

- Klicken Sie auf » Systemsteuerung « – das Fenster Systemsteuerung öffnet sich

- In dem Fenster Systemsteuerung klicken Sie auf » Programme – Programme und Funktionen – Installierte Updates anzeigen « – das Fenster Installierte Updates öffnet sich

- Suchen Sie im Fenster Installierte Updates nach den Windows-Updates KB3068708 und ggf. auch nach KB3022345.

- Klicken Sie jedes diese Windows-Updates mit der rechten Maustaste einzeln an – der Eintrag Deinstallieren öffnet sich.

- Klicken Sie auf » Deinstallieren «

- Fertig

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Um zu verhindern, daß mit dem nächsten Windows-Update diese Abhör-Updates wieder auf Ihrem Windows-PC installiert werden sollten Sie diese ausblenden.

Gehen Sie dazu folgendermaßen vor:

- Klicken Sie die betroffenen, optionalen Windows-Updates (die KB-Nummern dieser Windows-Updates finden Sie im Bericht oben) mit der rechten Maustaste an – ein Kontext-Menü öffnet sich

- Klicken Sie nun auf » Updates ausblenden «

- Fertig

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Wann jedoch Microsoft diese Abhilfe gegen seine Abhör-Updates blockiert lässt sich derzeit noch nicht sagen.

Neuerste 5 Beiträge:

- [Sicherheit] Privatsphäre bei Telefónica schützen // #Privatsphäre #Telefonica @chabermu

- [Hosting Expertenwissen] Cloudflare-Fehler » Error 522 – Connection timed out / website is offline « BEHEBEN // #cloudflare @chabermu

- [Windows Expertenwissen] Und es geht DOCH: Tablet-PC mit nur 16GB auf Windows 10 aktualisieren // #Windows10 @chabermu

- [Windows Expertenwissen] OFFLINE-Upgrade von Windows 7 / 8 / 8.1 auf Windows 10 als NEU-INSTALLATION (clean install) // #Windows10 @chabermu

- Auswärtiges Amt stellt wegen LOCKY-Bedrohung gesamte IT um – wiedereinmal … // #locky #ransomware #cybersecurity

[Hintergründe] Japan nimmt wieder einen Kernreaktor in Betrieb // #Fukushima #Fokushima @chabermu

Erstmals seit dem Atomunglück des Kernkraftwerks Fukushima Daiichi (oder kurz Fukushima I) am 11.März 2011 nimmt Japan wieder einen Kernreaktor in Betrieb.

Weitere TOP-Artikel zu diesem Themengebiet:

[Wirtschaft] Windows 10 beschert Microsoft-Aktie +2,8% // #Microsoft #Windows10 @chabermu

Zum Vergrößern bitte anklicken

Zum Vergrößern bitte anklicken

Seit der Windows 10 Veröffentlichung am 29. Juli 2015 konnte die Aktie von Microsoft (Börsenwert auf Nasdaq: 381,6 Milliarden US-Dollar, Stand: 5. Aug 2015) um rund 2,8% zulegen.

[Sicherheit] Big Brother Microsoft is VERY STRICTLY watching you // #Microsoft #Privacy #Windows10 @chabermu

Seit Juli 2015 kennt Microsoft (Börsenwert an Nasdaq: 375,74 Milliarden US-Dollar, Stand: 4. Aug 2015) in Sachen Datenhunger & Sammelwut kaum noch Grenzen – nicht nur mit Windows 10 (im Bericht weiter unten) sondern auch bei den Microsoft-Diensten. Das Ende von Privatsphäre & Vertraulichkeit.

computerarchiv-muenchen.de // Vintage & Retro Computer //

Neuerste 5 Beiträge:

- [Sicherheit] Privatsphäre bei Telefónica schützen // #Privatsphäre #Telefonica @chabermu

- [Hosting Expertenwissen] Cloudflare-Fehler » Error 522 – Connection timed out / website is offline « BEHEBEN // #cloudflare @chabermu

- [Windows Expertenwissen] Und es geht DOCH: Tablet-PC mit nur 16GB auf Windows 10 aktualisieren // #Windows10 @chabermu

- [Windows Expertenwissen] OFFLINE-Upgrade von Windows 7 / 8 / 8.1 auf Windows 10 als NEU-INSTALLATION (clean install) // #Windows10 @chabermu

- Auswärtiges Amt stellt wegen LOCKY-Bedrohung gesamte IT um – wiedereinmal … // #locky #ransomware #cybersecurity

KEIN Scherz!! Amazon-Paketzustellung in den eigenen KOFFERRAUM // #Amazon #Audi #DHL #XETRA @chabermu

Wenn Sie Amazon Prime Kunde sind, dann können Sie sich Ihre Amazon-Bestellung in den Kofferraum Ihres Autos liefern lassen.

In München startet Amazon (Börsenwert: 168,72 Milliarden EUR auf XETRA, Stand: 23. 4. 2015) im kommenden Monat (Mai 2015) erstmals das Pilotprojekt zur Kofferraum-Lieferung für Amazon Prime Kunden.

[Wirtschaft] Welche Umsätze & Gewinne die bekanntesten Unternehmen pro SEKUNDE machen // #finance #nasdaq #nyse @chabermu

Die Namen dieser Unternehmen sind fast jedem bekannt, aber kaum jemand hat eine Vorstellung darüber, welche Umsätze & Gewinne in jedem dieser Unternehmen PRO SEKUNDE gemacht werden.

Orkan » NIKLAS « verursachte in Deutschland einen UFO-ABSTURZ !! VIDEO !! // #NIKLAS #UFO @chabermu

Trotz aller strengen Geheimhaltungs- und Vertuschungsversuche wurde aufgrund eines geleaktes Handyvideo (Anm.: Video siehe unten) bekannt, daß Orkan Niklas auf der A3 Oberhausen gestern (31.3.2015) einen UFO-Absturz verursacht hatte.

Obwohl die Stelle sehr rasch von einer Elite-Einheite großräumig für den Verkehr und die Öffentlichkeit gesperrt wurde, gelang es zuvor einem sehr aufmerksamen Autofahrer, diesen Vorfall im Vorbeifahren mit seinem Handy fest zu halten.

Bislang ist jedoch weder der Innenminister Thomas de Maizière (61, CDU) noch die Verteidigungsministerin Ursula von der Leyen (57, CDU) zu einer Stellungnahmen bereit.

Der Vorfall hat internationales Medieninteresse hervorgerufen. Dennoch herrscht über dieses Ereignis für alle Ministerien absolute Nachrichtensperre.

Update:

" Zu diesem Vorfall können wir nichts mitteilen und an Spekulationen werden wir uns nicht beteiligen. Wenn es Neuigkeiten dazu geben sollte, werden wir die Medien darüber informieren. " gab vor kurzem ein Sprecher der Innenministeriums bekannt.

Neuerste 5 Beiträge:

- [Sicherheit] Privatsphäre bei Telefónica schützen // #Privatsphäre #Telefonica @chabermu

- [Hosting Expertenwissen] Cloudflare-Fehler » Error 522 – Connection timed out / website is offline « BEHEBEN // #cloudflare @chabermu

- [Windows Expertenwissen] Und es geht DOCH: Tablet-PC mit nur 16GB auf Windows 10 aktualisieren // #Windows10 @chabermu

- [Windows Expertenwissen] OFFLINE-Upgrade von Windows 7 / 8 / 8.1 auf Windows 10 als NEU-INSTALLATION (clean install) // #Windows10 @chabermu

- Auswärtiges Amt stellt wegen LOCKY-Bedrohung gesamte IT um – wiedereinmal … // #locky #ransomware #cybersecurity

English edition

English edition

Édition français

Édition français Edizione italiana

Edizione italiana русский издание

русский издание